Introduction à la sécurité NAC

Vous vous souvenez de notre plongée dans la première partie (voir partie 1 : https://approach-cyber.primateknologikreatif.com/raspberry-pi-and-stealthy-snooping-a-red-teams-secret-weapon) sur les vulnérabilités pas si secrètes de la sécurité NAC (contrôle d’accès au réseau) employant la norme IEEE 802.1X ? Nous nous sommes penchés sur les détails de cette norme et avons mis en lumière sa vulnérabilité à la sempiternelle attaque de l’homme du milieu.

Sécurité NAC : Infiltration du réseau

N’est-il pas fascinant de constater qu’un appareil aussi inoffensif que le Raspberry Pi est capable de tromper une norme aussi importante ? Le principal objectif de l’implant pour les opérateurs est d’éviter de se faire prendre en essayant d’accéder à la ressource disponible. Il suffit d’introduire l’appareil dans le réseau pour que chaque étape de la chaîne de destruction cybernétique de Lockheed Martin soit possible.

Voyons cela de plus près !

Dans le monde de la cybersécurité, la norme IEEE 802.1D est tout simplement magique. Pour notre implant, elle remplit la même fonction que la cape d’invisibilité pour Harry Potter. Tout comme Harry naviguait dans les couloirs de Poudlard sans être vu, évitant les regards indiscrets et écoutant les secrets, notre dispositif, enveloppé par cette norme, se fond dans le réseau. Il fonctionne sans être détecté, recueillant des données inestimables pendant que le reste du monde numérique reste inconscient.

Avez-vous déjà entendu parler de la potion de Polyjuice ? Celle qui permet à son buveur de prendre l’identité d’un autre. Après avoir méticuleusement collecté des données sur notre environnement numérique, nos outils acquièrent la capacité de se faire passer pour d’autres. Nous pouvons parfaitement usurper l’identité d’un utilisateur final. Contrairement à la version de Svyatoslav Pidgorny[1], nous sommes capables d’utiliser des protocoles avec ou sans état grâce à une combinaison de routage et de natting.

Télécommande

D’accord, faisons une pause. Nous avons donc intégré notre implant au réseau de manière transparente. Mais le problème est là : alors qu’il communique habilement au sein de ce réseau, nos opérateurs sont toujours à l’extérieur, incapables d’influencer directement les actions de l’implant. Quelle est la solution ? Le mécanisme de contrôle à distance que j’ai conçu. Avant que votre esprit ne se mette à imaginer des systèmes trop complexes ou des algorithmes avancés de science-fiction, laissez-moi simplifier : il s’agit essentiellement d’un port dynamique à distance (DRPF) qui ouvre une voie directe vers notre propre infrastructure. Cette passerelle permet aux opérateurs de monter à bord et d’élever les privilèges du Raspberry Pi directement ou de libérer des outils directement à partir de leurs machines dans le cœur du réseau de la cible qui ne se doute de rien.

Attendez une seconde », demanderez-vous peut-être, « La plupart des pare-feu n’empêchent-ils pas ce genre de choses ? » C’est vrai. Mais c’est là que les choses deviennent intéressantes. Certains d’entre vous connaissent peut-être la notion de « connexion hors bande ». Pour ceux qui ne le savent pas, expliquons. Une connexion hors bande est simplement un moyen de se connecter qui n’est pas le chemin principal que tout le monde emprunte habituellement. Imaginez une porte latérale secrète lorsque l’entrée principale est surveillée ou bloquée. Cette méthode de « porte latérale » nous permet de nous faufiler à l’intérieur et à l’extérieur sans être remarqué par les mesures de sécurité habituelles. Dans notre cas, il s’agissait d’une connexion 4G.

La sécurité avant tout

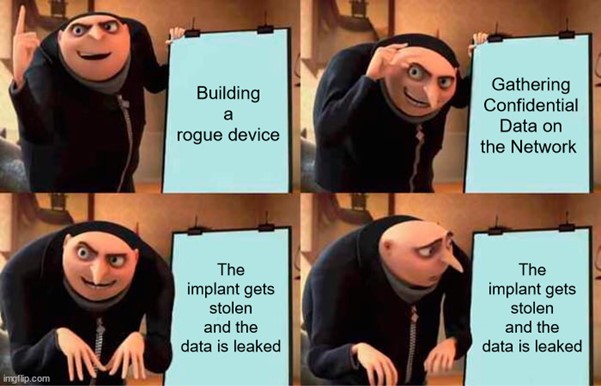

Au milieu de toute cette magie technologique, n’oublions pas une pierre angulaire fondamentale : la sécurité. Après tout, à quoi sert un outil secret s’il peut être facilement compromis ?

Pour sécuriser ces données extrêmement précieuses, nous avons mis en place plusieurs mesures :

Cryptage de disque. Pas de mot de passe, pas de données.

Accès restreint au DRPF. Pas d’accès bash, seul le Port forward est autorisé, SSH (Secure Shell) Auth uniquement. Il en va de même pour le dispositif local, nous ne sommes autorisés à nous connecter qu’à l’interface locale (via le DRPF)

Désactivation des ports d’E/S. En faisant cela, personne ne peut brancher le dispositif sans modifier le fichier de configuration. Ainsi, personne ne peut brancher l’appareil sans modifier le fichier de configuration. Pour modifier le fichier de configuration, l’implant doit être redémarré, ce qui entraîne le cryptage du disque.

Comment se protéger contre les menaces physiques ?

Bien que nous ayons mis en évidence les capacités du Raspberry Pi, il est clair qu’il s’accompagne de son propre lot de défis en matière de sécurité. Cet appareil présente à la fois des avantages et des risques potentiels. Si vous cherchez des moyens de renforcer la sécurité et de vous prémunir contre ces risques, pensez à tirer parti de notre expertise. Les services de l’équipe rouge d’Approach sont à votre disposition pour vous conseiller et vous aider.

Éducation, éducation, éducation : Armez votre équipe de connaissances. Du stagiaire au PDG, chaque membre de votre organisation doit être conscient des menaces que représentent des appareils qui semblent à première vue inoffensifs. Une main-d’œuvre bien informée, soutenue par une formation régulière à la cybersécurité, est la pierre angulaire d’une défense résiliente. Et si vous ne savez pas par où commencer ? Les services d’équipe rouge d’Approach proposent des sessions de formation sur mesure, transformant votre équipe en un système de sécurité humain.

Contrôle d’accès et contrôles de routine : Restez vigilant. Sachez quels appareils ont leur place dans votre réseau et lesquels n’en ont pas. Des contrôles réguliers des appareils non reconnus et des mesures strictes d’accès physique peuvent garantir que votre forteresse reste impénétrable. Et devinez quoi ? Notre équipe rouge peut effectuer des tests simulés pour vérifier l’étanchéité de vos mesures.

Restez à jour : Vos mécanismes de défense, des protocoles NAC et 802.1X aux pare-feu et aux systèmes de prévention des intrusions, doivent être à leur meilleur niveau. Une mise à jour et une adaptation constantes sont essentielles. Considérez la sécurité non pas comme une étape, mais comme un voyage, au cours duquel l’équipe rouge d’Approach peut devenir votre copilote de confiance.

Conclusion

Dans notre exploration, nous avons mis en évidence la puissance surprenante et les vulnérabilités associées à la sécurité NAC employant IEEE 802.1X, en démontrant comment un dispositif inoffensif comme le Raspberry Pi peut exploiter ces faiblesses. Grâce à des méthodes ingénieuses, cet appareil s’infiltre en toute transparence dans les réseaux, échappe à la détection et prend des identités numériques. Bien que les capacités de cet outil soient impressionnantes, il est primordial d’en assurer la sécurité. Pour contrer ces menaces, les organisations doivent donner la priorité à la formation continue en matière de cybersécurité, à des contrôles d’accès robustes et à des mises à jour de sécurité constantes. Les cybermenaces devenant de plus en plus sophistiquées, le partenariat avec des experts, comme ceux de l’équipe rouge d’Approach, peut changer la donne en garantissant que votre royaume numérique reste fortifié.

[1] https://web.archive.org/web/20150330124056/http:/sl.mvps.org/docs/802dot1x.htm