Histoire en vedette

Attaque DDoS record de 29,7 Tbps liée au botnet AISURU avec jusqu’à 4 millions d’hôtes infectés

Résumé

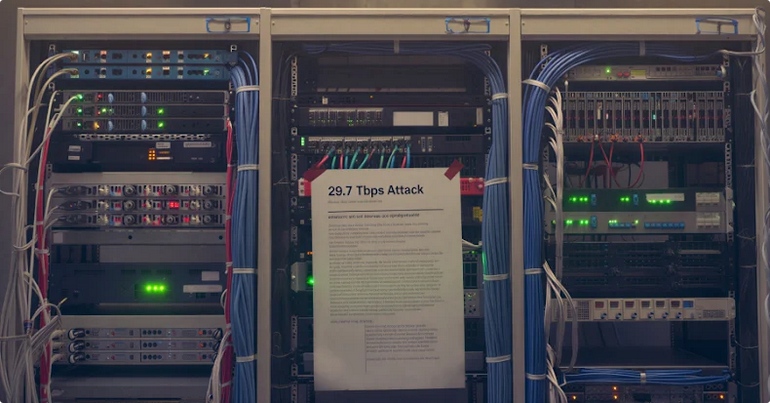

Cloudflare a déclaré mercredi avoir détecté et atténué la plus grande attaque par déni de service distribué (DDoS) jamais réalisée, qui a atteint 29,7 térabits par seconde (Tbps).

L’activité provient d’un réseau de zombies DDoS connu sous le nom d’AISURU, qui a été lié à un certain nombre d’attaques DDoS hyper-volumétriques au cours de l’année écoulée.

L’attaque a duré 69 secondes et a consisté en une « attaque par bombardement de tapis UDP bombardant en moyenne 15 000 ports de destination par seconde », les attributs des paquets étant randomisés afin d’échapper aux défenses.

Selon Cloudflare, AISURU serait alimenté par un réseau massif comprenant environ 1 à 4 millions d’hôtes infectés dans le monde entier.

Autres nouvelles

Une faille critique dans React et Next.js permet à des pirates d’exécuter du code sur des serveurs

Résumé

Une vulnérabilité de haute sévérité, baptisée React2Shell, dans le protocole « Flight » de React Server Components (RSC) permet l’exécution de code à distance sans authentification dans les applications React et Next.js.

Le problème provient d’une désérialisation non sécurisée. La faille est classée 10/10 en gravité et est suivie comme CVE-2025-55182 pour React et CVE-2025-66478 pour Next.js.

Un attaquant peut réaliser une exécution de code à distance en envoyant une requête HTTP spécialement conçue aux points de terminaison React Server Function. Même les applications qui n’implémentent pas les points de terminaison Server Function peuvent être vulnérables si elles prennent en charge les composants React Server.

Les paquets vulnérables dans leur configuration par défaut sont react-server-dom-parcel, react-server-dom-turbopack et react-server-dom-webpack.

Toutes les applications React ou Next.js tournées vers le public et utilisant les paquets vulnérables doivent être auditées immédiatement et corrigées.

Microsoft corrige silencieusement la faille Windows LNK après des années d’exploitation active

Résumé

Microsoft a silencieusement comblé une faille de sécurité exploitée par plusieurs acteurs de la menace depuis 2017 dans le cadre des mises à jour du Patch Tuesday de novembre 2025 de l’entreprise.

La vulnérabilité, répertoriée sous le nom de CVE-2025-9491, est une erreur d’interprétation de l’interface utilisateur du fichier Windows Shortcut (.LNK) qui peut entraîner l’exécution de code à distance.

Ce problème est dû au fait que les données élaborées à l’intérieur d’un fichier .LNK peuvent cacher des commandes malveillantes lorsqu’un utilisateur vérifie les propriétés du fichier, en utilisant des espaces blancs ou en tronquant de longues chaînes de commande de manière à ce que seuls les 260 premiers caractères s’affichent.

Selon l’article, plusieurs groupes parrainés par l’État en Chine, en Iran, en Corée du Nord et en Russie ont exploité la faille depuis 2017 à des fins d’espionnage et de diffusion de logiciels malveillants, notamment PlugX et XDigo.

Le correctif silencieux oblige Windows à toujours afficher la commande « Cible » complète dans la fenêtre Propriétés, empêchant ainsi les attaquants de dissimuler des arguments malveillants au-delà de la limite de 260 caractères.

Les organisations doivent s’assurer que le correctif est appliqué partout et continuer à traiter les fichiers de raccourci comme des vecteurs de menace potentiels, même lorsqu’ils semblent inoffensifs.

Des courriels frauduleux circulent actuellement au nom du Parlement flamand

Résumé

Safeonweb prévient que des escrocs envoient des courriels frauduleux qui utilisent faussement le nom du Parlement flamand pour tromper les destinataires.

Ces messages tentent de donner une apparence officielle à la communication afin de tromper les individus.

Les messages suspects peuvent être transférés à l’une des trois adresses électroniques de Safeonweb.

verdacht@safeonweb.be

suspect@safeonweb.be

suspicious@safeonweb.be

Notre SOC est également disponible pour vous aider en cas de doutes ou de suspicions concernant des messages textuels ou électroniques.