À l’adresse Approach Cyber, nous avons suivi de près l’évolution de la CRA et préparé nos clients à ce qui promet d’être l’une des réglementations les plus importantes de ces dernières années en matière de cybersécurité. Pour les fabricants, importateurs et distributeurs belges de produits numériques, la CRA représente à la fois un défi de conformité et une opportunité concurrentielle. Ceux qui comprennent ces exigences et s’y préparent à temps seront mieux positionnés sur un marché de plus en plus soucieux de la sécurité.

Le champ d’application du règlement est remarquablement large, couvrant pratiquement tout produit pouvant se connecter à un réseau ou traiter des données numériques. De l’électronique grand public aux logiciels d’entreprise, des capteurs IoT aux services en nuage, s’il comporte un élément numérique et est vendu dans l’UE, il relève probablement de la compétence de la CRA. Il ne s’agit pas d’une simple case à cocher réglementaire, mais d’une évolution fondamentale vers la sécurité dès la conception, qui remodèlera les stratégies de développement de produits et de mise sur le marché dans tous les secteurs d’activité.

Comprendre la CRA : plus qu’une simple règlementation

La loi sur la cyber-résilience représente la première tentative globale de l’UE pour aborder la question de la cyber-sécurité au niveau des produits. Elle est née de la reconnaissance du fait que des produits numériques mal sécurisés présentent des risques systémiques pour l’ensemble de l’écosystème numérique. La CRA impose aux fabricants d’intégrer des considérations de sécurité tout au long du cycle de vie d’un produit, de la conception initiale à l’élimination en fin de vie¹.

Les objectifs du règlement sont simples mais ambitieux : veiller à ce que les produits contenant des éléments numériques soient mis sur le marché de l’UE avec moins de vulnérabilités, exiger des fabricants qu’ils prennent la sécurité au sérieux tout au long du cycle de vie d’un produit, et permettre aux consommateurs et aux entreprises de prendre des décisions éclairées en matière de sécurité lorsqu’ils achètent des produits numériques ². Contrairement aux règlementations sectorielles, la CRA s’applique horizontalement à toutes les industries, créant ainsi une base de sécurité unifiée pour le marché numérique européen.

Les arguments économiques en faveur de la CRA sont convaincants. Les produits matériels et logiciels font de plus en plus l’objet de cyberattaques réussies. Le règlement s’attaque à deux défaillances fondamentales du marché : le faible niveau de cybersécurité de nombreux produits numériques, qui se traduit par des vulnérabilités généralisées et des mises à jour de sécurité insuffisantes, et le manque de transparence qui empêche les utilisateurs de prendre des décisions éclairées en matière de sécurité.

Pour les entreprises belges, la nature horizontale de la CRA signifie que les entreprises de pratiquement tous les secteurs seront affectées. Les entreprises manufacturières qui produisent des équipements connectés, les développeurs de logiciels qui créent des applications professionnelles, les importateurs d’électronique grand public et les distributeurs de produits numériques entrent tous dans le champ d’application du règlement. La question essentielle n’est pas de savoir si votre organisation sera touchée, mais plutôt de connaître l’ampleur et les capacités de cette dernière.

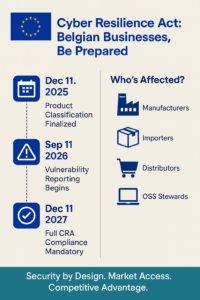

Calendrier et phases de mise en œuvre : À quoi s’attendre

La CRA suit une approche de mise en œuvre progressive conçue pour donner aux entreprises le temps de s’adapter tout en garantissant des progrès significatifs vers une meilleure cybersécurité. La compréhension de ces délais est cruciale pour la planification des activités et l’affectation des ressources.

- Phase 1 (11 décembre 2025) : La Commission européenne adoptera des actes d’exécution précisant les descriptions techniques pour les catégories de produits de classe I, de classe II et critiques. Cette phase permet de savoir clairement quels produits sont soumis aux exigences les plus strictes, ce qui permet aux entreprises d’évaluer avec précision leurs obligations en matière de conformité 3.

- Phase 2 (11 septembre 2026) : Les obligations de notification des vulnérabilités et des incidents entrent en vigueur. Les fabricants doivent commencer à signaler les vulnérabilités activement exploitées dans les 24 heures (alerte précoce) et 72 heures (notification détaillée), puis les rapports finaux dans les 14 jours pour les vulnérabilités ou un mois pour les incidents graves 4. Il s’agit d’un changement opérationnel important qui nécessite de solides capacités de surveillance et de réaction.

- Phase 3 (11 décembre 2027) : La conformité totale à la CRA devient obligatoire. Toutes les exigences en matière de cybersécurité, les évaluations de la conformité, les obligations de marquage CE et les responsabilités en matière de gestion du cycle de vie entrent en vigueur. Les produits non conformes ne peuvent pas être mis sur le marché de l’UE 5.

Du point de vue de nos consultants, l’échéance de 2026 est particulièrement importante. Les organisations ont besoin de systèmes de surveillance capables de détecter si leurs produits sont activement exploités, de procédures de réponse aux incidents capables de respecter des délais de notification serrés et de mécanismes de coordination avec les équipes de réponse aux incidents de sécurité informatique (CSIRT) dans les États membres de l’UE. Ces capacités ne se développent pas du jour au lendemain et nécessitent une préparation importante.

La période de transition de trois ans peut sembler généreuse, mais les cycles de développement des produits, la complexité de la chaîne d’approvisionnement et la nécessité d’évaluations par des tiers font qu’une préparation précoce est essentielle. Les entreprises qui attendent 2026 pour commencer à se préparer sérieusement à l’ARC seront confrontées à des délais plus courts et à des coûts de mise en conformité potentiellement plus élevés.

Qui est concerné ? Champ d’application et obligations

Le champ d’application de la CRA est délibérément large, couvrant tout produit matériel ou logiciel pouvant se connecter directement ou indirectement à un appareil ou à un réseau. Cela comprend les appareils grand public (smartphones, appareils ménagers intelligents, jouets connectés), les équipements d’entreprise (capteurs IoT, infrastructure réseau, systèmes de contrôle industriel), les applications logicielles (applications mobiles, services en nuage, micrologiciels intégrés) et les services en nuage qui traitent les données pour les produits connectés 6.

Le règlement distingue différents types d’opérateurs économiques, chacun ayant des obligations spécifiques :

- Les fabricants supportent la charge la plus lourde en matière de conformité, puisqu’ils sont responsables de la cybersécurité dès la conception, des évaluations de conformité, de la documentation technique, de la notification des vulnérabilités et de la gestion du cycle de vie. Il s’agit notamment des entités qui conçoivent, fabriquent ou font fabriquer des produits destinés à être mis sur le marché de l’UE sous leur nom ou leur marque 7.

- Les importateurs doivent s’assurer que les fabricants non européens ont rempli leurs obligations, conserver la documentation pertinente et vérifier que les produits portent les marquages de conformité requis. Ils constituent le premier point de contact pour les autorités de surveillance du marché de l’UE lorsqu’elles traitent avec des fabricants de pays tiers 8.

- Les distributeurs ont des obligations plus légères, mais ils doivent veiller à ne pas mettre sur le marché des produits non conformes, vérifier les marquages CE et les déclarations de conformité, et coopérer avec les autorités de surveillance du marché. Ils doivent également informer les fabricants ou les importateurs s’ils ont connaissance d’une non-conformité 9.

- Les responsables des logiciels libres représentent une nouvelle catégorie créée spécifiquement pour l’ARC, qui reconnaît la nature unique du développement des logiciels libres tout en assurant une surveillance appropriée de la sécurité 10.

La catégorisation des produits détermine le niveau d’examen et d’évaluation requis. Les produits non critiques font l’objet d’une auto-évaluation par le fabricant et de procédures de conformité internes. Les produits importants (classes I et II, tels que les gestionnaires de mots de passe, les VPN et les systèmes de détection des points d’extrémité) doivent faire l’objet d’une évaluation de conformité par un tiers. Les produits critiques(y compris les compteurs et cartes à puce et certains systèmes de contrôle industriel) doivent obtenir une certification européenne de cybersécurité au niveau d’assurance « substantiel » 11.

Exigences essentielles : La sécurité dès la conception en pratique

La CRA établit des exigences essentielles complètes auxquelles les produits doivent satisfaire avant d’être mis sur le marché de l’UE. Ces exigences représentent un passage de l’application réactive de correctifs de sécurité à une conception proactive de la sécurité, ce qui modifie fondamentalement la façon dont les produits sont conçus, développés et entretenus.

Les exigences fondamentales en matière de cybersécurité sont les suivantes

Les produits doivent être conçus avec des niveaux de cybersécurité appropriés en fonction des risques évalués, sans vulnérabilités exploitables connues et avec des configurations par défaut sécurisées. Ils doivent minimiser les impacts négatifs sur les autres services, limiter les surfaces d’attaque et utiliser des mécanismes d’atténuation de l’exploitation 12.

Les exigences opérationnelles imposent que les produits fournissent des capacités de surveillance et de journalisation liées à la sécurité, offrent des mécanismes sécurisés de suppression des données et garantissent un transfert sécurisé des données lors de la migration vers d’autres systèmes. Ces exigences reconnaissent que la sécurité ne consiste pas seulement à prévenir les attaques, mais aussi à maintenir la visibilité et le contrôle tout au long du cycle de vie du produit 13.

La gestion des vulnérabilités est un élément opérationnel essentiel. Les fabricants doivent identifier et documenter les vulnérabilités, les traiter sans délai excessif et mettre en œuvre des politiques coordonnées de divulgation des vulnérabilités. Ils doivent également veiller au déploiement rapide des mises à jour de sécurité et, lorsque les mises à jour automatiques ne sont pas possibles, fournir des conseils clairs sur les procédures de mise à jour manuelle 14.

D’un point de vue commercial, ces exigences nécessitent des changements fondamentaux dans les processus de développement des produits. Les entreprises doivent intégrer des évaluations de sécurité dans les examens de conception, mettre en œuvre des pratiques de codage sécurisées, établir des programmes de gestion des vulnérabilités et créer des capacités de réponse aux incidents. Il ne s’agit pas seulement de défis techniques, mais de transformations organisationnelles nécessitant l’engagement des dirigeants et une coordination interfonctionnelle.

Pour les entreprises belges, les implications pratiques vont au-delà de la conformité. Les organisations qui adoptent ces exigences dès le départ constatent souvent que les principes de sécurité dès la conception améliorent la qualité globale des produits, réduisent les coûts de soutien à long terme et créent des avantages concurrentiels sur les marchés soucieux de la sécurité. À l’inverse, celles qui traitent la sécurité après coup s’exposent à des coûts de mise en conformité plus élevés et à des restrictions potentielles d’accès au marché.

Surveillance du marché et application de la loi : Conséquences réelles

La CRA comprend des mécanismes d’application robustes conçus pour garantir un respect effectif des règles plutôt que de simples formalités administratives. Les autorités de surveillance des marchés de chaque État membre de l’UE disposent de pouvoirs étendus pour enquêter sur les cas de non-conformité, exiger des mesures correctives et imposer des sanctions importantes.

Les produits non conformes ne peuvent être mis sur le marché de l’UE et les autorités peuvent ordonner le retrait ou le rappel de produits. Les sanctions administratives peuvent atteindre 15 millions d’euros ou 2,5 % du chiffre d’affaires annuel mondial, le montant le plus élevé étant retenu 15. Ces sanctions s’appliquent aux fabricants, aux importateurs et aux distributeurs, mais excluent notamment les développeurs de logiciels libres non commerciaux.

Au-delà des sanctions financières, les conséquences commerciales de la non-conformité sont graves. Les rappels de produits nuisent à la réputation des marques, perturbent les chaînes d’approvisionnement et alourdissent le service à la clientèle. Les restrictions d’accès au marché peuvent éliminer des sources de revenus et nécessiter des reconceptions de produits coûteuses. Enfin, et c’est peut-être le plus important, les incidents de cybersécurité impliquant des produits non conformes exposent les entreprises à des actions en responsabilité de la part des clients et des partenaires concernés.

L’approche de la CRA en matière d’application de la loi met l’accent sur la prévention plutôt que sur la sanction. Les autorités de surveillance du marché sont censées travailler avec les entreprises pour les aider à se mettre en conformité, en particulier les petites et moyennes entreprises. Toutefois, cette approche collaborative ne doit pas être confondue avec une application indulgente de la législation. Le règlement prévoit des dispositions spécifiques pour soutenir les PME, notamment des canaux de communication et des documents d’orientation, mais les obligations de conformité ne sont pas négociables.

Les entreprises belges bénéficient de l’approche proactive du Centre for Cyber security Belgium (CCB) en matière de réglementation de la cybersécurité, comme le démontre la mise en œuvre du NIS2. Le CCB s’est engagé à soutenir la conformité de l’ARC par le biais de campagnes de sensibilisation, de documents d’orientation et d’une coordination avec les autorités européennes. Cela crée des opportunités d’engagement précoce et de clarification des exigences de conformité.

Se préparer à la conformité : Une approche stratégique

- Pour réussir à se conformer aux règles de l’ARC, il faut adopter une approche stratégique à long terme qui intègre la cybersécurité dans les processus de base de l’entreprise. Sur la base de notre expérience, qui consiste à aider les organisations à se préparer à des exigences réglementaires complexes, nous recommandons une approche structurée qui répond aux besoins immédiats tout en développant des capacités durables.

- L’évaluation et l’analyse des lacunes constituent la base d’une préparation efficace. Les organisations doivent d’abord déterminer lesquels de leurs produits relèvent du champ d’application de l’ARC, les classer en fonction des catégories de risque et évaluer les pratiques de sécurité actuelles par rapport aux exigences essentielles. Cette évaluation doit porter non seulement sur les capacités techniques, mais aussi sur les processus organisationnels, les normes de documentation et les relations avec les fournisseurs.

- Les processus de développement de produits nécessitent un examen approfondi et souvent des modifications substantielles. La sécurité doit faire partie intégrante des examens de conception, avec la modélisation des menaces, les pratiques de codage sécurisées et l’évaluation des vulnérabilités tout au long des cycles de développement. De nombreuses organisations constatent que cela nécessite à la fois une formation technique et une gestion du changement culturel pour passer d’une sécurité réactive à une sécurité proactive.

- Les capacités de gestion des vulnérabilités doivent être renforcées dans la plupart des organisations. Les exigences de la CRA en matière de rapports requièrent des systèmes de surveillance capables de détecter les produits activement exploités, des procédures de réponse aux incidents qui respectent des délais serrés et des mécanismes de coordination avec de multiples CSIRT dans les États membres de l’UE. Ces capacités requièrent des investissements à la fois dans la technologie et dans l’expertise spécialisée.

- La documentation et les systèmes de gestion de la qualité doivent évoluer pour soutenir les évaluations de conformité. La documentation technique, les instructions d’utilisation, les déclarations de conformité et les nomenclatures de logiciels (SBOM) deviennent des exigences réglementaires plutôt que des bonnes pratiques facultatives. Les organisations ont besoin de processus qui maintiennent une documentation précise et à jour tout au long du cycle de vie des produits.

Chez Approach Cyber, nous aidons les organisations à répondre à ces exigences complexes grâce à nos services complets de conseil en cybersécurité. Notre équipe combine une expertise technique approfondie avec une expérience pratique de la réglementation, ce qui nous permet de développer des stratégies de conformité qui servent à la fois les obligations réglementaires et les objectifs de l’entreprise. Nous comprenons que la cybersécurité ne consiste pas seulement à éviter les sanctions, mais aussi à créer des avantages concurrentiels durables dans un marché de plus en plus numérique.

L’avantage belge : Tirer parti des atouts existants

L’approche de la Belgique en matière de règlementation de la cybersécurité offre des avantages uniques aux organisations qui se préparent à la conformité à la CRA. La mise en œuvre réussie du NIS2 dans le pays démontre à la fois une compétence règlementaire et une exécution favorable aux entreprises, créant ainsi une base de confiance et de collaboration qui profite à la préparation de la CRA.

Le rôle du CCB va au-delà de l’application de la loi et inclut l’éducation, la sensibilisation et le soutien aux efforts de mise en conformité. En tant qu’autorité nationale désignée en matière de cybersécurité, le CCB coordonnera les rapports sur les vulnérabilités, fournira des documents d’orientation et servira d’interface principale entre les entreprises belges et l’administration de l’ARC au niveau de l’UE 16. Cette approche centralisée réduit la complexité et fournit des canaux clairs pour les questions et les conseils.

L’écosystème belge de la cybersécurité offre un soutien solide aux organisations qui se préparent à la mise en conformité avec la CRA. La Cyber Security Coalition offre des possibilités de partage des connaissances et de coordination de l’industrie. Des sociétés de conseil bien établies, comme Approach Cyber, offrent une expertise spécialisée dans la conformité règlementaire et la mise en œuvre de la sécurité par conception. Les institutions académiques apportent des capacités de recherche et de formation qui soutiennent le développement de la main-d’œuvre.

Le solide secteur technologique du pays offre des avantages supplémentaires. Les entreprises belges ont une grande expérience des environnements réglementaires complexes, du GDPR au NIS2 en passant par les exigences sectorielles. Cette connaissance de la réglementation accélère l’adoption de l’ARC et réduit les coûts de mise en conformité. La présence des institutions européennes à Bruxelles crée des opportunités d’engagement précoce dans les développements réglementaires et la clarification des politiques.

Les petites et moyennes entreprises, qui constituent l’épine dorsale de l’industrie belge, bénéficient de dispositions spécifiques de la CRA conçues pour alléger les charges de conformité. La Commission européenne s’est engagée à publier des orientations spécifiques aux PME et chaque État membre doit mettre en place des canaux de communication dédiés aux micro et petites entreprises 17. L’approche règlementaire collaborative de la Belgique suggère que ces dispositions seront mises en œuvre de manière efficace.

Perspectives d’avenir : La CRA dans un paysage règlementaire plus large

La CRA n’existe pas de manière isolée, mais fait partie d’un cadre règlementaire de cybersécurité en pleine évolution qui comprend la NIS2, la loi sur la résilience opérationnelle numérique (DORA) et les règlementations émergentes en matière d’intelligence artificielle. Il est essentiel de comprendre ces interconnexions pour élaborer des stratégies de conformité efficaces qui évitent les efforts redondants et maximisent les synergies.

La relation entre la CRA et le NIS2 est particulièrement importante pour les entreprises belges. Alors que le NIS2 se concentre sur les mesures de sécurité organisationnelle pour les infrastructures critiques et les services essentiels, ls CRA s’occupe de la sécurité des produits pour les éléments numériques utilisés dans l’ensemble de l’économie. Les organisations soumises aux deux réglementations peuvent s’appuyer sur des éléments communs tels que la gestion des vulnérabilités, la réponse aux incidents et la sécurité de la chaîne d’approvisionnement pour parvenir à une conformité efficace.

Pour l’avenir, l’UE continue d’élaborer une législation supplémentaire en matière de cybersécurité portant sur l’intelligence artificielle, les dispositifs IoT et la résilience des infrastructures critiques. Les organisations qui considèrent la CRA comme faisant partie d’une transformation plus large de la sécurité numérique se positionnent avantageusement pour les futurs développements règlementaires. Les principes de sécurité dès la conception, une gestion solide des vulnérabilités et des capacités complètes de réponse aux incidents servent plusieurs cadres réglementaires tout en créant des avantages opérationnels.

L’influence mondiale de l’a CRA s’étend au-delà des frontières de l’UE, puisque les grandes entreprises technologiques adaptent leurs produits pour répondre aux exigences européennes et que d’autres juridictions envisagent une législation similaire. Les entreprises belges qui se mettent rapidement en conformité avec l’ARC bénéficient d’avantages concurrentiels sur les marchés mondiaux où les normes de sécurité augmentent rapidement.

Conclusion : Mesures à prendre par les entreprises belges

La loi sur la cyber-résilience représente à la fois une obligation de conformité et une opportunité stratégique pour les entreprises belges. Les organisations qui commencent à se préparer dès maintenant peuvent étaler les coûts dans le temps, influencer efficacement les cycles de développement des produits et se positionner avantageusement sur un marché de plus en plus soucieux de la sécurité.

Les mesures à prendre immédiatement sont les suivantes :

Réaliser des évaluations complètes des produits afin de déterminer le champ d’application de la CRA et les exigences en matière de classification. Cette évaluation doit porter sur les portefeuilles de produits actuels, les processus de développement et les stratégies de marché afin d’identifier les domaines nécessitant une attention particulière.

Faire appel à des experts en cybersécurité qui comprennent à la fois les exigences techniques et les implications règlementaires. Chez Approach Cyber, nous aidons les organisations à élaborer des stratégies de conformité pratiques qui répondent à la fois aux obligations règlementaires et aux objectifs commerciaux.

Mettre en place des capacités de gestion des vulnérabilités capables de respecter les délais d’établissement des rapports et d’assurer la coordination avec plusieurs CSIRT. Ces capacités nécessitent à la fois des investissements technologiques et le développement de processus.

Intégrer les principes de sécurité dès la conception dans les processus de développement des produits, en veillant à ce que la cybersécurité devienne une considération centrale plutôt qu’une réflexion après coup.

La période de transition de trois ans prévue par la CRA offre suffisamment de temps pour une préparation réfléchie, mais une action précoce présente des avantages significatifs. Les organisations qui adoptent les principes de la sécurité dès la conception, qui investissent dans une gestion solide des vulnérabilités et qui développent des capacités complètes de réponse aux incidents se trouveront bien positionnées, non seulement pour se conformer à l’ARC, mais aussi pour réussir dans un environnement commercial de plus en plus numérique et soucieux de la sécurité.

L’avenir de la cybersécurité ne réside pas dans une conformité réactive, mais dans une intégration proactive de la sécurité qui répond à la fois aux exigences réglementaires et aux objectifs de l’entreprise. Les entreprises belges disposent d’avantages uniques pour réaliser cette intégration, et c’est maintenant qu’il faut commencer.

Vous avez besoin d’aide ? Jetez un coup d’œil à nos solutions de développement sécurisé.

Références

- Centre for Cybersecurity Belgium, « The Cyber Resilience Act (CRA) » ccb.belgium.be/regulation/cra

- Commission européenne, « Cyber Resilience Act » digital-strategy.ec.europa.eu

- Intertek, « What Manufacturers Need to Know About the EU Cyber Resilience Act » (Ce que les fabricants doivent savoir sur la loi européenne sur la cyber-résilience), novembre 2024.

- TXOne Networks, « La loi sur la cyber-résilience : Un guide pour les fabricants » avril 2025

- Loyens & Loeff, « The EU Cyber Resilience Act » novembre 2024

- Règlement (UE) 2024/2847, Journal officiel de l’Union européenne

- Ibid, article 13

- Ibid, article 15

- Ibid, article 16

- Ibid, article 3, paragraphe 14

- Ibid, annexes III et IV

- Ibid, annexe I, partie I

- Ibid, annexe I, partie II

- Ibid, article 13, paragraphe 6

- Ibid, article 53

- Centre pour la cybersécurité en Belgique, CRA FAQ

- Commission européenne, Lignes directrices pour la mise en œuvre de l’ARC