Nu digitale producten steeds meer ingebed raken in kritieke infrastructuur en het dagelijks leven, wordt er steeds kritischer gekeken naar de volwassenheid van veilige ontwikkelpraktijken. De Cyber Resilience Act (CRA) van de Europese Unie en aanverwante regelgeving zoals NIS2 versnellen de noodzaak voor organisaties om secure-by-design principes toe te passen. Ondanks de groeiende bewustwording blijft de volwassenheid van veilige ontwikkelpraktijken in de verschillende industrieën echter ongelijk. Dit artikel onderzoekt de huidige staat van volwassenheid van veilige ontwikkeling met behulp van OWASP SAMM benchmarkgegevens. Er wordt ook onderzocht hoe de omvang van de organisatie en de sector de mate van gereedheid beïnvloeden. Daarnaast wordt geschetst hoe gestructureerde applicatiebeveiligingsprogramma’s de kloof tussen de huidige praktijk en de wettelijke verwachtingen kunnen dichten.

Inzicht in het huidige landschap van veilige ontwikkeling

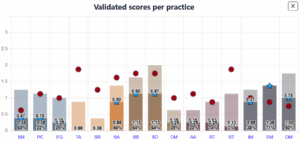

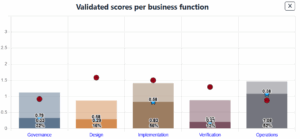

Het OWASP Software Assurance Maturity Model (SAMM) is een algemeen geaccepteerd raamwerk geworden voor het beoordelen en verbeteren van softwarebeveiligingspraktijken. Het evalueert de volwassenheid in vijf domeinen: governance, ontwerp, implementatie, verificatie en operations. Volgens de laatste benchmarkgegevens is de gemiddelde volwassenheidsscore van organisaties 1,44 op 3,0. Dit suggereert dat, hoewel veel bedrijven veilige ontwikkelingspraktijken hebben geïnitieerd, er maar weinig zijn die deze op een herhaalbare, meetbare manier hebben geïnstitutionaliseerd.

Bij nadere beschouwing van de gegevens blijkt dat de volwassenheidsniveaus aanzienlijk verschillen afhankelijk van de omvang en de sector van de organisatie. Grote ondernemingen, met name in gereguleerde sectoren zoals de financiële sector en de gezondheidszorg, hebben meestal meer geformaliseerde governancestructuren en speciale teams voor applicatiebeveiliging. Ze hebben echter vaak moeite met het schalen van veilige praktijken over complexe, gedistribueerde ontwikkelomgevingen.

KMO’s daarentegen zijn meestal flexibeler en staan open voor het implementeren van moderne DevSecOps-tools, maar het ontbreekt ze vaak aan gestructureerde routekaarten, speciale beveiligingsrollen en de middelen om aan de compliance-eisen te voldoen.

Organisaties in de publieke sector en exploitanten van kritieke infrastructuur vertonen vaak een grotere volwassenheid op het gebied van documentatie en controleerbaarheid, gedreven door regelgevende mandaten. Ze worden echter ook beperkt door legacysystemen en aanbestedingscycli die de invoering van moderne beveiligingspraktijken kunnen vertragen.

Druk van de regelgeving: CRA en NIS2

De Cyber Resilience Act introduceert een uitgebreide set cyberveiligheidseisen voor digitale producten en diensten in de EU. En deze geldt voor fabrikanten, importeurs en distributeurs. Deze omvatten de verplichting om beveiliging door ontwerp en risicobeheer te implementeren, voortdurend kwetsbaarheden te behandelen en de traceerbaarheid van beveiligingsmaatregelen gedurende de hele levenscyclus van het product te garanderen, inclusief goede documentatie en communicatie naar eindgebruikers.

De NIS2-richtlijn breidt deze verwachtingen verder uit naar essentiële en belangrijke entiteiten in verschillende sectoren (zoals energie, vervoer, gezondheid, digitale infrastructuur) en legt de nadruk op risicobeheer, incidentmelding en beveiliging van de toeleveringsketen.

Deze voorschriften zijn niet slechts afvinklijstjes – ze vereisen aantoonbaar bewijs van veilige ontwikkelingspraktijken. Organisaties moeten kunnen aantonen dat beveiliging is ingebed vanaf de eerste ontwerpfasen tot en met de implementatie en het onderhoud, anders riskeren ze hoge boetes. Deze verschuiving van reactieve naar proactieve beveiliging vereist niet alleen een technische maar ook een culturele transformatie, wat gestructureerde governance en herhaalbare processen gedurende de hele softwarelevenscyclus betekent.

Naast naleving van de regelgeving wordt beveiliging steeds meer gezien als een hoeksteen van kwaliteit en een cruciale onderscheidende factor in de markt. Klanten en partners geven de voorkeur aan veilige producten en diensten en begrijpen de risico’s van kwetsbaarheden. Studies onderstrepen nog eens hoe belangrijk dit is. Meer dan de helft van de kleine ondernemingen die het slachtoffer worden van cyberaanvallen, zien zich genoodzaakt om binnen zes maanden de deuren te sluiten.

Bereidheidskloof

Ondanks de urgentie en het groeiende bewustzijn zijn veel organisaties nog niet voorbereid om aan de eisen van deze regelgeving te voldoen. Een van de meest voorkomende problemen is het ontbreken van een gestructureerde beoordeling van de huidige praktijken. Zonder een duidelijk inzicht in waar ze staan, hebben organisaties moeite met het identificeren van verbeteringen of het effectief toewijzen van middelen.

De eerste stap is het uitvoeren van een basisbeoordeling met behulp van volwassenheidsmodellen zoals OWASP SAMM of BSIMM. Dit geeft een duidelijk beeld van de sterke en zwakke punten binnen de organisatie en helpt bij het identificeren van hiaten ten opzichte van de wettelijke vereisten. Experts uit de branche discussiëren momenteel over het gebruik van SAMM om compliance met de CRA vast te stellen en de eerste schattingen op basis van de benchmarkgegevens zijn dat de meeste bedrijven er nog niet klaar voor zijn. Dit geldt nog meer voor KMO’s, die ook onder de regelgeving vallen.

Pro-tip: tools zoals SAMMY kunnen je helpen om je beoordeling bij te houden en doelen te definiëren. Ze bevatten ook de verwachte vereisten voor CRA, zodat je doelen kunt stellen om naleving te bereiken,

Afbeelding 1– SAMM-beoordeling en doelen voor CRA in SAMMY

Een andere uitdaging is het gebrek aan consistente risicoprioritering. Beveiligingsinspanningen zijn vaak reactief, gedreven door incidenten of audits, in plaats van afgestemd op bedrijfsrisico’s en strategische doelstellingen. Dit leidt tot gefragmenteerde initiatieven die geen blijvende verbeteringen opleveren.

Het in staat stellen van ontwikkelaars is ook een kritieke kloof. Veilige codeerpraktijken zijn niet consequent ingebed in de dagelijkse workflows en training is vaak beperkt tot eenmalige sessies in plaats van continu leren. Bovendien worden beveiligingstools vaak toegevoegd aan het ontwikkelproces in plaats van geïntegreerd in de toolchain, wat leidt tot wrijving en een lage adoptie.

De noodzaak van een duidelijk applicatiebeveiligingsprogramma

Om de uitdagingen op het gebied van veilige ontwikkelingsvolwassenheid aan te gaan, hebben organisaties een gestructureerd beveiligingsprogramma voor applicaties nodig dat is afgestemd op hun context en volwassenheidsniveau.

Op basis van deze beoordeling moet een stappenplan op maat worden ontwikkeld. Dit stappenplan moet kortetermijnacties bevatten om kritieke hiaten aan te pakken, middellangetermijninitiatieven om basisvaardigheden op te bouwen en langetermijndoelen om veilige ontwikkelingspraktijken te institutionaliseren. Het stappenplan moet gebaseerd zijn op risico’s en afgestemd zijn op zakelijke en regelgevende prioriteiten om de steun van de directie en duurzame investeringen te garanderen.

Toolchain-integratie is belangrijk en beveiligingscontroles moeten worden ingebed in CI/CD-pijplijnen. Dit maakt continue verificatie en traceerbaarheid mogelijk, met tools als SAST, DAST, SCA. Omdat een tool echter slechts zo goed is als de gebruiker, moet het in staat stellen van ontwikkelaars een centrale pijler van het programma zijn. Dit omvat het aanbieden van rolspecifieke training, het integreren van richtlijnen voor veilig coderen in ontwikkelworkflows en het aanbieden van hands-on leren.

Tot slot moeten er bestuursstructuren worden opgezet om ervoor te zorgen dat er verantwoording wordt afgelegd en toezicht wordt gehouden. Dit omvat het definiëren van rollen en verantwoordelijkheden, het vaststellen van meetbare KPI’s en het implementeren van dashboards om de voortgang te volgen. Regelmatige evaluaties en updates van het programma zijn essentieel om te kunnen inspelen op veranderende bedreigingen en verwachtingen van regelgevende instanties.

Richtlijnen om beveiliging in te bedden als strategische capaciteit

Tegelijkertijd is het belangrijk om te erkennen dat niet alle organisaties de interne expertise of capaciteit hebben om zelf een volwassen veilig ontwikkelingsprogramma op te bouwen en te onderhouden. Dit geldt met name voor kleinere bedrijven of bedrijven in sectoren waar cyberbeveiliging van oudsher geen speerpunt is. In dergelijke gevallen kan het samenwerken met externe experts een pragmatische en effectieve strategie zijn.

Externe organisaties, of het nu gaat om gespecialiseerde adviesbureaus, beveiligingsleveranciers of brancheallianties, kunnen cruciale ondersteuning bieden in de vorm van assessments, roadmap-ontwikkeling, training, standaarden, toolchain-integratie en zelfs interim AppSec-leiderschap. Deze partnerschappen kunnen de volwassenheid versnellen, de druk op interne teams verlichten en zorgen voor afstemming op de veranderende regelgeving. Belangrijk is dat ze ook een outside-in perspectief bieden dat helpt om aannames uit te dagen en blinde vlekken bloot te leggen die interne teams over het hoofd kunnen zien.

Door interne betrokkenheid te combineren met externe begeleiding kunnen organisaties een veilige ontwikkelingscapaciteit opbouwen die zowel veerkrachtig als schaalbaar is, ongeacht hun startpunt.

Conclusie

Het samenvallen van de druk van de regelgeving en de toenemende cyberbedreigingen maakt veilige ontwikkeling tot een strategische noodzaak. Uiteindelijk is het bereiken van veilige ontwikkelingsvolwassenheid geen bestemming maar een voortdurende reis. Organisaties moeten wendbaar blijven en hun programma’s aanpassen door een cultuur van beveiliging te stimuleren, te investeren in opleiding en gebruik te maken van zowel interne capaciteiten als externe expertise en tools. Ze kunnen applicatiebeveiliging veranderen van een complianceverplichting in een strategisch voordeel. Deze proactieve aanpak zal niet alleen hun activiteiten veiligstellen, maar ook vertrouwen wekken bij belanghebbenden en hun inzet voor innovatie en veerkracht bij veranderende uitdagingen aantonen.

Op zoek naar hulp? Kijk dan eens naar onze Secure Developments Solutions.