Inleiding tot NAC Beveiliging

Herinner je je onze diepgaande duik in het eerste deel (bekijk deel 1: https://approach-cyber.primateknologikreatif.com/raspberry-pi-and-stealthy-snooping-a-red-teams-secret-weapon) over de niet-zo-geheime kwetsbaarheden van NAC Security (netwerktoegangsbeheer) met IEEE 802.1X? We doken in de nitty-gritty van deze standaard en belichtten de gevoeligheid voor de aloude man-in-the-middle aanval.

NAC Beveiliging: Netwerkinfiltratie

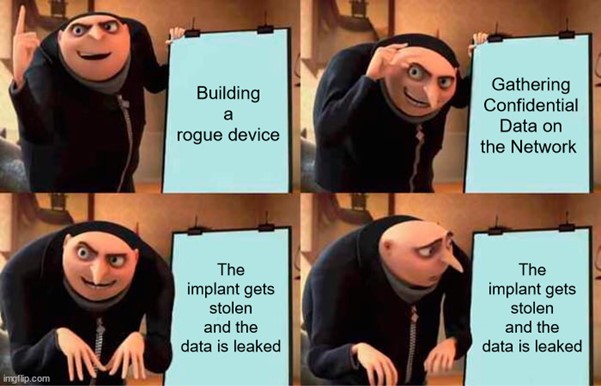

Is het niet fascinerend hoe zo’n onschuldig apparaat als de Raspberry Pi in staat is om zo’n grote standaard te misleiden? Het belangrijkste doel van het implantaat voor de operators is om niet gepakt te worden terwijl ze proberen toegang te krijgen tot de beschikbare bronnen. Elke stap van de Lockheed Martin Cyber Kill Chain wordt mogelijk gemaakt door het malafide apparaat op het netwerk te plaatsen.

Laten we ons erin verdiepen!

De IEEE 802.1D standaard is in de wereld van cyberbeveiliging niets minder dan magisch. Voor ons implantaat dient het hetzelfde doel als de onzichtbaarheidsmantel voor Harry Potter. Net zoals Harry ongezien door de gangen van Zweinstein navigeerde, nieuwsgierige ogen ontweek en geheimen afluisterde, gaat ons apparaat, gehuld in deze standaard, naadloos op in het netwerk. Het werkt onopgemerkt en verzamelt gegevens van onschatbare waarde terwijl de rest van de digitale wereld zich er niet van bewust is.

Ooit gehoord van de Polyjuice Potion? Dat drankje waarmee de drinker de identiteit van een ander kan aannemen. Nadat we zorgvuldig gegevens over onze digitale omgeving hebben verzameld, kunnen onze tools zich vermommen. We kunnen feilloos de identiteit van een eindgebruiker namaken. In tegenstelling tot Svyatoslav Pidgorny’s versie[1] zijn we in staat om zowel stateless als stateful protocollen te gebruiken dankzij een combinatie van routing en natting.

Afstandsbediening

Oké, laten we even pauzeren. Dus, we hebben ons implantaat naadloos geïntegreerd in het netwerk. Maar hier zit het addertje onder het gras: terwijl het bedreven communiceert binnen dit netwerk, staan onze operators nog steeds aan de buitenkant en kunnen ze de acties van het implantaat niet direct beïnvloeden. Wat is de oplossing? Het afstandsbedieningsmechanisme dat ik heb bedacht. En voordat je begint te denken aan overdreven ingewikkelde systemen of geavanceerde raketwetenschappelijke algoritmen, laat me het vereenvoudigen: het is in wezen een dynamische poort op afstand (DRPF) die een pad baant direct naar onze eigen infrastructuur. Deze gateway stelt operators in staat om aan boord te springen en de rechten van de Raspberry Pi direct te verhogen of om tools rechtstreeks vanaf hun machines naar het nietsvermoedende hart van het netwerk van het doelwit te sturen.

Wacht even!” vraag je je misschien af, “houden de meeste firewalls dit soort dingen niet tegen?”. Je hebt gelijk. Maar hier wordt het interessant. Sommigen van jullie weten misschien wat een ‘out-of-band verbinding’ is. Voor degenen die dat niet weten, laten we het uitleggen. Een out-of-band verbinding is gewoon een manier om verbinding te maken die losstaat van het hoofdpad dat iedereen gewoonlijk neemt. Stel je een geheime zijdeur voor wanneer de hoofdingang in de gaten wordt gehouden of wordt geblokkeerd. Met deze ‘zijdeur’-methode kunnen we naar binnen en naar buiten sluipen zonder opgemerkt te worden door typische beveiligingsmaatregelen. In ons geval bestond dit uit een 4G-verbinding.

Wijze beveiliging

Laten we te midden van al deze technische tovenarij een fundamentele hoeksteen niet vergeten: beveiliging. Wat is immers het nut van een verborgen hulpmiddel als het gemakkelijk gecompromitteerd kan worden?

Om deze zeer waardevolle gegevens te beveiligen, hebben we een aantal dingen geïmplementeerd:

Schijfversleuteling. Geen wachtwoord, geen gegevens.

Beperkte toegang tot de DRPF. Geen bash toegang, alleen Port forward toegestaan, alleen SSH (Secure Shell) Auth. Hetzelfde geldt voor het lokale apparaat, we mogen alleen verbinding maken met de lokale interface (via de DRPF)

I/O-poorten uitschakelen. Hierdoor kan niemand het apparaat aansluiten zonder het configuratiebestand aan te passen. Om het configuratiebestand aan te passen moet het implantaat opnieuw worden opgestart, wat leidt tot schijfversleuteling.

Hoe bescherm je je tegen fysieke bedreigingen?

Hoewel we de mogelijkheden van de Raspberry Pi hebben belicht, is het duidelijk dat het zijn eigen beveiligingsuitdagingen heeft. Dit apparaat biedt zowel voordelen als potentiële risico’s. Als je op zoek bent naar manieren om de beveiliging te verbeteren en je te beschermen tegen deze risico’s, overweeg dan om gebruik te maken van onze expertise. Onze red team services bij Approach zijn beschikbaar voor begeleiding en ondersteuning.

Onderwijs, onderwijs, onderwijs: Bewapen je team met kennis. Van de stagiair tot de CEO, elk lid van uw organisatie moet op de hoogte zijn van de bedreigingen die uitgaan van apparaten die op het eerste gezicht onschuldig lijken. Goed geïnformeerde werknemers, ondersteund door regelmatige cyberbeveiligingstrainingen, vormen de hoeksteen van een veerkrachtige verdediging. En als u niet zeker weet waar u moet beginnen? Approach’s red team services bieden op maat gemaakte trainingssessies, waardoor uw team een menselijk beveiligingssysteem wordt.

Toegangscontrole en routinecontroles: Houd de touwtjes strak in handen. Weet welke apparaten in je netwerk thuishoren en welke niet. Regelmatig controleren op niet-herkende apparaten en strenge fysieke toegangsmaatregelen kunnen ervoor zorgen dat je fort ondoordringbaar blijft. En raad eens? Ons red team kan gesimuleerde tests uitvoeren om te controleren hoe waterdicht uw maatregelen werkelijk zijn.

Blijf up-to-date: Je verdedigingsmechanismen, van NAC en 802.1X protocollen tot firewalls en inbraakpreventiesystemen, moeten in topvorm zijn. Consequent updaten en aanpassen is de sleutel. Zie beveiliging niet als een mijlpaal, maar als een reis, waarbij het rode team van Approach uw vertrouwde co-piloot kan zijn.

Conclusie

In onze verkenningstocht hebben we de verrassende kracht en kwetsbaarheden van de NAC-beveiliging die gebruik maakt van IEEE 802.1X aan het licht gebracht en laten we zien hoe een onschuldig apparaat als de Raspberry Pi deze zwakheden kan uitbuiten. Via ingenieuze methodes infiltreert dit apparaat naadloos in netwerken, ontwijkt detectie en neemt digitale identiteiten aan. Maar hoewel de mogelijkheden van de tool indrukwekkend zijn, blijft het van het grootste belang om de beveiliging ervan te garanderen. Om deze bedreigingen tegen te gaan, moeten organisaties prioriteit geven aan voortdurende educatie op het gebied van cyberbeveiliging, robuuste toegangscontroles en constante beveiligingsupdates. Nu cyberbedreigingen steeds geavanceerder worden, kan de samenwerking met experts, zoals die van het Approach red team, een spelbreker zijn om ervoor te zorgen dat uw digitale rijk versterkt blijft.

[1] https://web.archive.org/web/20150330124056/http:/sl.mvps.org/docs/802dot1x.htm