Aanbevolen verhaal

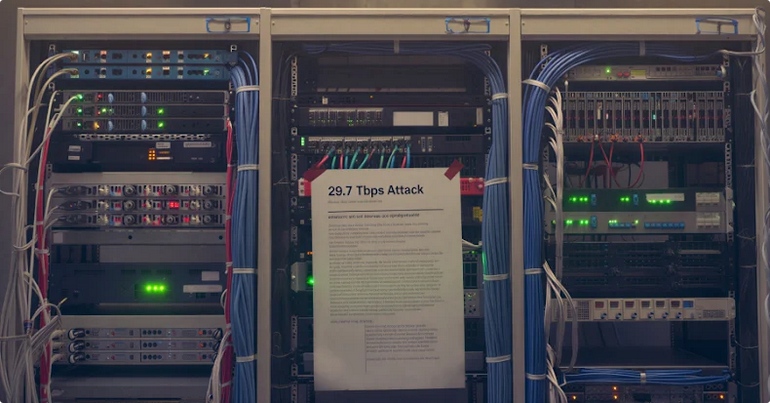

Record DDoS-aanval van 29,7 Tbps gekoppeld aan AISURU-botnet met tot 4 miljoen geïnfecteerde hosts

Samenvatting

Cloudflare heeft woensdag gezegd dat het de grootste DDoS-aanval (Distributed Denial-of-Service) ooit, met een snelheid van 29,7 terabit per seconde (Tbps), heeft gedetecteerd en beperkt.

De activiteit is afkomstig van een DDoS-botnet dat bekend staat als AISURU, dat het afgelopen jaar in verband is gebracht met een aantal hypervolumetrische DDoS-aanvallen.

De aanval duurde 69 seconden en bestond uit een “UDP carpet-bombing aanval waarbij gemiddeld 15.000 bestemmingspoorten per seconde werden gebombardeerd”, waarbij de pakketattributen willekeurig werden gekozen om afweermechanismen te omzeilen.

Cloudflare zegt dat AISURU vermoedelijk wordt aangedreven door een enorm netwerk van naar schatting 1-4 miljoen geïnfecteerde hosts wereldwijd.

Ander nieuws

Kritieke React, Next.js fout laat hackers code uitvoeren op servers

Samenvatting

Een zeer ernstige kwetsbaarheid, React2Shell genaamd, in het React Server Components (RSC) “Flight” protocol maakt het mogelijk om op afstand code uit te voeren zonder authenticatie in React en Next.js applicaties.

Het probleem wordt veroorzaakt door onveilige deserialisatie. Het lek heeft een ernstgraad van 10/10 en wordt getraceerd als CVE-2025-55182 voor React en CVE-2025-66478 voor Next.js.

Een aanvaller kan code op afstand uitvoeren door een speciaal ontworpen HTTP-verzoek naar React Server Function-eindpunten te sturen. Zelfs toepassingen die geen Server Function endpoints implementeren, kunnen nog steeds kwetsbaar zijn als ze React Server Components ondersteunen.

De kwetsbare pakketten in hun standaardconfiguratie zijn react-server-dom-parcel, react-server-dom-turbopack en react-server-dom-webpack.

Alle publiek toegankelijke React- of Next.js-apps die gebruikmaken van de kwetsbare pakketten moeten onmiddellijk worden gecontroleerd en gepatcht.

Microsoft patcht stilletjes Windows LNK-fout na jaren van actieve uitbuiting

Samenvatting

Microsoft heeft stilletjes een beveiligingslek gedicht dat sinds 2017 door verschillende bedreigingsactoren werd misbruikt als onderdeel van de Patch Tuesday-updates van november 2025 van het bedrijf.

De kwetsbaarheid, getraceerd als CVE-2025-9491, is een Windows Shortcut (.LNK) bestand UI misinterpretatie bug die kan leiden tot code-uitvoering op afstand.

Het probleem doet zich voor omdat bewerkte gegevens in een .LNK-bestand schadelijke opdrachten kunnen verbergen wanneer een gebruiker de eigenschappen van het bestand controleert, door gebruik te maken van witruimte of door lange opdrachtreeksen in te korten zodat alleen de eerste 260 tekens verschijnen.

Volgens het artikel hebben verschillende door de staat gesponsorde groepen uit China, Iran, Noord-Korea en Rusland het lek sinds 2017 misbruikt voor spionage en het afleveren van malware, waaronder PlugX en XDigo.

De stille patch dwingt Windows om altijd de volledige “Doel”-opdracht weer te geven in het eigenschappenvenster, waardoor aanvallers geen kwaadaardige argumenten kunnen verbergen die verder gaan dan de limiet van 260 tekens.

Organisaties moeten ervoor zorgen dat de patch overal wordt toegepast en snelkoppelingsbestanden blijven behandelen als potentiële bedreigingsvectoren, zelfs als ze onschuldig lijken.

Er circuleren momenteel frauduleuze e-mails in naam van het Vlaams Parlement

Samenvatting

Safeonweb waarschuwt dat oplichters frauduleuze e-mails versturen die valselijk de naam van het Vlaams Parlement gebruiken om ontvangers te misleiden.

Deze berichten proberen de communicatie officieel te laten lijken om mensen te misleiden.

Verdachte berichten kunnen worden doorgestuurd naar een van de drie e-mailadressen van Safeonweb.

verdacht@safeonweb.be

suspect@safeonweb.be

suspicious@safeonweb.be

Ons SOC is ook beschikbaar om te helpen als er twijfels of vermoedens zijn over sms- of e-mailberichten.